Крупнейшая кибератака в истории Украины: что известно о вирусе Petya

В Украине 27 июня была зафиксирована крупномасштабная кибератака, в результате которой вирус-"вымогатель" Petya парализовал работу компьютерных сетей в банках, СМИ, торговых организациях и так далее.

О том, чем опасен новый вирус и как уберечься от кибератак, пишет в статье на habrahabr.ru эксперт по информационной безопасности Никита Кныш.

Сегодня утром ко мне обратились мои клиенты с паническим криком "Никита, у нас все зашифровано. Как это произошло?". Это была крупная компания 1000+ машин, с последними обновлениями лицензионного Windows, настроенным файрволом, порезанными правами для юзеров и антифишинг фильтрами для почтовиков.

Спустя час позвонили представители другой крупной компании, у них тоже все зашифровано, под 2000 машин. Атака началась с крупных бизнес структур и уже час или два спустя я узнал, что "Ощадбанк", "УкрПочта", "ТАСКомерцбанк", "ОТР банк" под атакой (полный список в UPD5)

Что случилось?

То, о чем все кибер эксперты, включая меня, говорили днями и ночами! Украина не защищена от кибератак, но сейчас не об этом.

Украинский кибер сегмент подвергся очередной атаке, на этот раз Ransomware шифровальщики Petya и Misha стали шифровать компьютер крупных украинских предприятий, включая критические объекты инфраструктуры, такие как "Київенерго" и "Укренерго", думаю, по факту, их в тысячи раз больше, но чиновники как обычно будут об этом молчать, пока у вас не погаснет свет.

На данный момент темпы распространения вируса оказались настолько быстрые, что государственная фискальная служба отключила все коммуникации с интернетом, а в некоторых важных государственных учреждениях работает только закрытая правительственная связь. По моей личной информации, профильные подразделения СБУ и Киберполиции уже переведены в экстренный режим и занимаются данной проблемой. Не отрицаю что некоторые сайты и сервисы могут быть отключены в качестве превентивной меры борьбы с заражением. Ситуация динамически развивается. Зашифрованы не только крупные компании, но и банкоматы вместе с целыми отделениями банков, телевизионные компании и так далее…

Теперь о технических деталях

Первые версии Petya были обнаружены существенно ранее. Однако на сегодняшний день в сети свирепствует новая модификация Petya. Пока что известно, что "Новый Petya" шифрует MBR загрузочный сектор диска и заменяет его своим собственным, что является "новинкой" в мире Ransomware, егу друг #Misha (название из Интернета) который прибывает чуть позже, шифрует уже все файлы на диске (не всегда). Петя и Миша не новы, но такого глобального распространения не было ранее. Пострадали и довольно хорошо защищенные компании. Шифруется все, включая загрузочные сектора (оригинальные) и Вам остается только читать текст вымогателя, после включения компьютера. Распространяется данный вирус с использованием последних, предположительно 0day уязвимостей.

В интренете уже были попытки написания дешифровщиков которые подходят только к старым версиям Petya.

Однако, их работоспособность не подтверждена.

Проблема так же состоит в том, что для перезаписи MBR Пете необходима перезагрузка компьютера, что пользователи в панике успешно и делают, "паническое нажатие кнопки выкл" я бы назвал это так.

Из действующих рекомендаций по состоянию на 17 часов 27 июня, я бы посоветовал НЕ ВЫКЛЮЧАТЬ компьютер, если обнаружили шифровальщика, а переводить его в режим "sleep" ACPI S3 Sleep (suspend to RAM) с отключением от интернета при любых обстоятельствах.

Личные предположения:

Вирус получил название "Petya" в честь президента Украины Петра Порошенко и наиболее массовый всплеск заражения наблюдается, именно в Украине и именно на крупных и важных предприятиях Украины.

UPD1: Дешифровальщиков пока нет, те что выложены в интернете, подходят только к старым версиям.

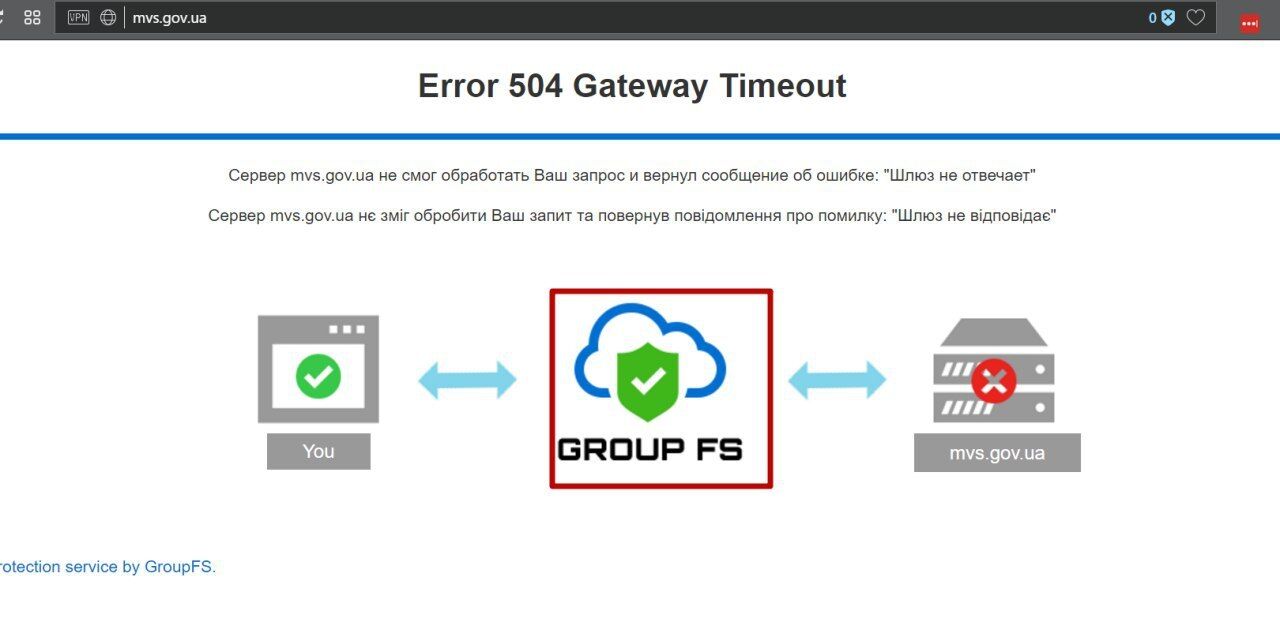

UPD2: Сайт Министерства внутренних дел Украины отключен. Силовики переходят в экстренный режим.

UPD3:Прошу не считать за рекламу, кто пострадал от атаки, пришлите образцы зашифрованных файлов или самого шифровальщика на почту [email protected] для разработки дешифровальщика. Мы в свою очередь готовы предоставить информацию любым ИБ компаниям по данному кейсу.

UPD4: Крупные супермаркеты Харькова тоже подверглись шифрованию, фото супермаркета "РОСТ" очереди на кассе из за шифровальщика. (Фото из соцсетей):

UPD5: Список сайтов и структур, подвергшихся кибератаке:

Госструктуры: Кабинет министров Украины, Министерство внутренних дел, Министерство культуры, Министерство финансов, Нацполиция (и региональные сайты), Киберполиция, КГГА, Львовский городской совет, Минэнерго, Нацбанк

Банки: Ощадбанк, Сбербанк, ТАСКомерцбанк, Укргазбанк, Пивденный, ОТР банк, Кредобанк.

Транспорт: Аэропорт "Борисполь", Киевский метрополитен, Укрзализныця

СМИ: Радио Эра-FM, Football.ua, СТБ, Интер, Первый национальный, Телеканал 24, Радио "Люкс", Радио "Максимум", "КП в Украине", Телеканал АТР, "Корреспондент.нет"

Крупные компании: "Новая почта", "Киевэнерго", "Нафтогаз Украины", ДТЭК, "Днепрэнерго", "Киевводоканал", "Новус", "Эпицентра", "Арселлор Миттал", "Укртелеком", "Укрпочта"

Мобильные операторы: Lifecell, Киевстар, Vodafone Украина,

Медицина: "Фармак", клиника Борис, больница Феофания, корпорация Артериум,

Автозаправки: Shell, WOG, Klo, ТНК

UPD 6 :

Для идентификации шифровальщика файлов необходимо завершить все локальные задачи и проверить наличие следующего файла:

C: \ Windows \ perfc.dat

В зависимости от версии ОС Windows установить патч с ресурса Microsoft(внимание, это не гарантирует 100% безопасности так как у вируса много векторов заражения), а именно:

— для Windows XP

— для Windows Vista 32 bit

— для Windows Vista 64 bit

— для Windows 7 32 bit

— для Windows 7 64 bit

— для Windows 8 32 bit

— для Windows 8 64 bit

— для Windows 10 32 bit

— для Windows 10 64 bit

Найти ссылки на загрузку соответствующих патчей для других (менее распространенных и серверных версий) OC Windows можно вот тут на сайте Microsoft.

UPD7: Похоже, что новый подвид Petya.A, который сегодня атаковал Украину — это комбинация уязвимостей CVE-2017-0199 и MS17-010 (ETERNALBLUE, использованная в Wcry по результатам утечки через ShadowBrokers)

Вы можете скачать актуальный патч от MicroSoft

UPD8: В сети уже появился бот, который мониторит выкупы за дешифрование файлов, зараженных Petya